利用Forefront保护Exchange与分支机构连接安全

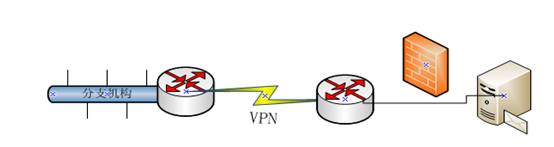

从上面的示意图中可以看到,使用虚拟专用网络VPN可以实现对集团公司内部网络的安全的远程访问。通俗的讲,VPN可以用一种模拟点对点的专用链路的方式,通过共享或者专用网络来扩展企业的内部网络。再在防火墙的帮助下,可以确保分支机构与集团公司网络之间连接的安全。要实现这个需求的话,笔者有如下建议,供各位读者借鉴。

一、Forefront所支持的VPN类型。

如上图所示,防火墙在这个案例中起着比较重要的作用。其可以对访问者的身份进行合法性验证,也可以对相关流量进行过滤。这里的防火墙可以随意选择。不过笔者建议采用微软公司提供的Forefront产品。毕竟它与Exchange都是微软旗下的产品,在兼容性上与稳定性上具有一定的优势。如果采用Forefront安全网关产品需要注意一点,就是Forefront对于VPN的类型有所限制。

到目前为止,Forefront只支持两种类型的VPN,分别为远程访问VPN和点对点VPN。远程访问VPN主要为漫游用户提供对企业内部网络的安全远程访问。简单的说,就是为一些没有固定场所、用户数量又不多的员工提供的VPN访问方式,即为散兵游勇提供的。而点对点VPN则主要是在站点之间实现快速的连接。办事处或者分公司与企业网络的连接往往采用点对点的方式。这两种连接方式也是VPN最常见的连接手段。如果要采用其他的VPN连接方法,那么Forenfront安全网关就无法很好的支持。对于这一点,需要引起邮箱管理员的特别注意。

二、注意选择协议的类型。

现在VPN所采用的协议主要包括点对点隧道协议、第二层隧道协议、IPSec隧道模式、安全套接子隧道协议等等。这四种不同的协议,在安全性上有所不同。同时在维护的成本以及对性能的影响也有所不同。作为管理员需要直接这四种协议的差异,并且根据企业自己的安全等级以及网络状况来选择采用合适的协议。一个基本的原则就是在安全、成本与性能之间取得一个均衡。

点对点隧道协议是VPN采用的比较早的协议之一。在这里我们不要为这个名字迷糊了。将点对点隧道协议与点对点连接方式混为一谈。这里需要注意,VPN的连接方式分为点对点连接与远程访问连接。而点对点隧道协议是VPN所采用的连接方式之一。通常情况下,点对点隧道协已即可用于点对点连接方式,也可以用于远程访问连接方式。这个协议的主要特点是,其只提供对数据进行加密,而不负责对数据的完整性或者访问者身份进行验证。简单的说,如果在数据传输过程中,有人对数据进行了非法的修改,这个点对点隧道协议是无法识别的。故安全性相对来说差一点。不过由于少了数据验证和身份验证这一个环节,其服务的性能相对来说会好一些。

第二层隧道协议又成为安全协议,其也支持点对点访问方式与远程访问连接方式。与上面的点对点隧道协议相比,主要在安全性上有所提高。这个协议除了对连接采用加密机制之外,还负责提供数据完整性和数据原始身份验证等服务。不过天下没有免费的午餐。这种安全并不是白白享有的。如果要采用这个协议的话,管理员必须在VPN服务器上安装IPSec证书。在这种情况下,IPSec技术具体负责数据保密性、数据完整性和数据原始身份验证等工作。对于有些企业来说,这么高的安全级别并不十分必要。毕竟采用这种协议,要付出比较昂贵的管理成本。

IPSec隧道模式是对第二层隧道协议的衍生。两者的相同点是其都使用IPSec技术对数据的完整性、数据的原始身份验证、数据的保密性等负载。如果使用这个协议的话,也需要在VPN服务器上安装并维护IPSec证书。不过有一点不同,IPSec隧道模式的应用访问要广一点。如通常情况下,无论是上面提到的点对点隧道协议还是第二层隧道协议,其并不支持第三方设备。如果要使用第三方设备,如路由器或者网关,则必须采用这个IPSec隧道模式协议。

安全套接字隧道协议,与上面三种协议相比,在使用范围上受到一定的限制。如通常情况下,其只支持远程访问的VPN访问方式,而不支持点对点的访问方式。为此有专家又将安全套接字隧道协议称作形式上的VPN协议。这种协议的特点就是可以通过安全套接字通道来进行点对点的通信。虽然其使用的范围受到限制,但是在某些情况下,这个协议还比较有用。因为这个协议可以提高VPN遍历防火墙和代理服务器的能力。

在上面的内容中,笔者将VPN常用的四种协议做了一个简单的分析。现在笔者要问一个问题。在分支机构与总公司之间的VPN连接,如上图所示,该采用什么样的协议呢?安全套接字隧道协议不行。因为分支机构与总公司之间采用的往往是点对点的连接方式,而这个协议并不支持这种连接方式。其他三种连接方式原则上是可以的。但是如果企业为了提高连接的安全性,在VPN连接中采用了第三方设备,如防火墙。在这种情况下,只有采用IPSec隧道模式协议。采用其他协议的话,会导致分支机构与总公司之间访问的故障。在实际配置过程中,这一点要引起各位读者的充分的重视。笔者在给企业进行日常维护时,发现很多连接的故障都是因为这个选择了不适当的协议所造成的。

三、隔离受到感染的VPN客户端。

当用户通过VPN连接来访问企业内部的邮箱服务器时,保障连接的安全是非常重要的。如果某个用户的客户端受到病毒的感染,此时肯定会给另外一端的邮箱服务器,甚至是整个网络,产生很大的安全威胁。针对上面这个解决方案,笔者需要提醒一点,系统并不会自动阻止已感染病毒的VPN客户端计算机通过不断发送请求来影响企业内部的专用网络。如客户端中毒后,可能会不断的发送垃圾邮件,导致邮箱服务器负载过重而影响其他用户的正常使用。毕竟系统不是万能的。

为此在如上配置时,我们还应该采取其他的安全措施。如可以实施相关的监测机制,以检测传输的数据流量中是否存在着异常,并通过相关的警告机制发送警报通知。如可以在邮箱服务器上设置垃圾邮件过滤机制等等。当发现受感染的客户端,在短时间之内又无法消灭病毒的话,则可以将这个客户端的IP地址拉入到黑名单。在系统中可以创建要阻止的外部IP地址。

上面这个案例,充分说明了VPN连接其只保护点与点之间连接的安全。如果点外面的地方,如客户端受到病毒的感染,VPN相关的安全技术将起不到任何的作用。有时候甚至还会误导。此时就需要其他安全措施的配合,如邮箱服务器中的垃圾邮件过滤机制。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |