初探Vista防火墙高级配置功能

刚看到Vista的防火墙,也许你会觉得它与WinXP SP2的防火墙没有什么区别。不过一旦通过MMC控制台进入防火墙的高级设置功能,你就会 发现它可以让用户自行设置输入和输出的网络规则,满足用户的各种需求。

早在Windows XP时代,微软就在系统中加入了内置的防火墙,这就是我们最初见到的Internet Connection Firewall (ICF),它可以提供基本 的包过滤功能。到了XP SP2时,这个内置的防火墙被正式更名为Windows Firewall,并且有了明显的改进,比如提供了启动和关机时的保护能 力,但是依旧是单向的防护,即只能对进入电脑的数据进行拦截审查。因此很多电脑用户仍然选择了第三方的个人防火墙产品,比如Kerio或 ZoneAlarm。

在Windows Vista中,Windows Firewall有了长足进步,它不但可以像XP SP2那样通过控制面板访问防火墙用户界面,还为技术人员提供了通过 MMC控制台配置防火墙高级功能的途经。在本文中,我会向大家介绍如何对Vista中的防火墙进行高级配置。

一个功能两种界面

为什么微软会对防火墙的基本配置和高级配置采用两种完全不同的界面呢?我想这可能是微软为不懂技术的用户着想,担心复杂的配置会让他 们误操作,从而导致网络连接问题或者网络安全风险的发生。不管什么原因,从基本的防火墙配置界面看,Vista中的防火墙设置与SP2中的非 常相似。(二者还是存在些许不同,比如在SP2版本的“Exceptions”选项卡中的“Edit”按钮在Vista中改为“Properties”按钮。)

基本配置

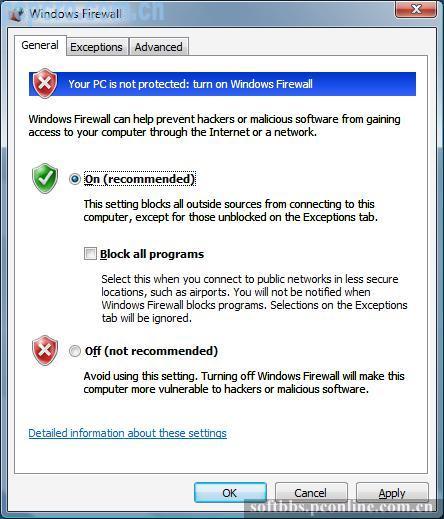

在XP中,用户可以在“General”选项卡中直接开启或关闭防火墙,并可以同时拦截所有程序,而不需要考虑例外情况。如图1所示。

图1:在基本配置界面的“General”选项卡中开启或关闭防火墙

“Block All Programs”选项是一个很便利的选项,尤其当用户处于一个公开的Wi-Fi网络时。它可以让系统临时禁止“例外”中规定的任何程 序访问网络,而当用户处于一个相对安全的网络环境时,再关闭这个选项,恢复先前设置。

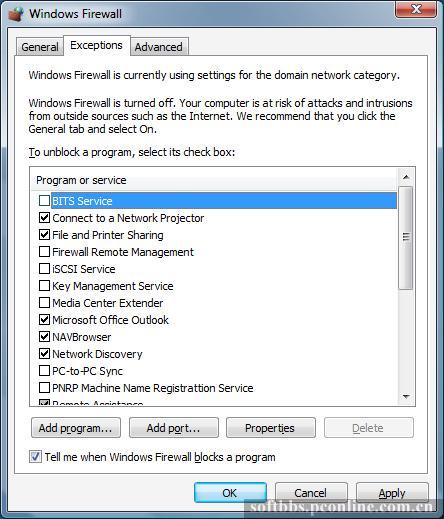

和XP一样,在Vista 防火墙的基本设置中,例外也是在“Exceptions”选项卡中进行设置。用户可以通过选中相应的程序或服务解除防火墙对 他们的阻止如图2所示。

图2:通过复选框可以取消防火墙对某些程序和服务的阻止状态

如果用户希望取消阻止的某个程序,而该程序不在阻止列表中,用户可以通过点击“Add Program”按钮来添加。在添加程序对话框,用户可以 从程序列表或者通过文件浏览器选择该程序。通过“Change Scope”选项,用户可以仅在某个范围允许程序访问网络。其范围包括:

·任何计算机,包括互联网上的计算机。

·仅我的局域网络 (子网) 。

·自定义IP地址或者子网范围。

另外,用户还可以选择在防火墙拦截软件后是否要发出报警。

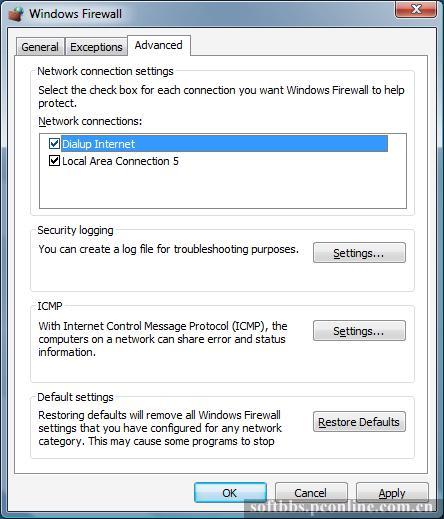

“Advanced”选项卡可以让用户选择需要受到防火墙保护的网络连接,如图3所示。

图3:在“Advanced”选项卡中,用户可以选择允许防火墙提供保 护的网络

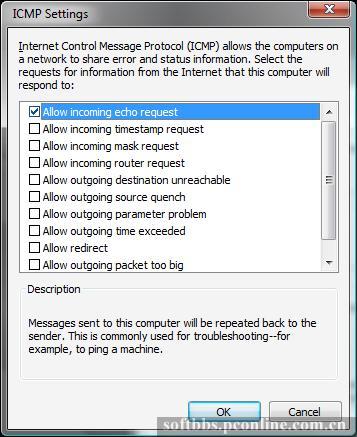

在这个选项卡中,用户还可以配置日志内容(丢包或者成功连接的记录),设置日志的最大容量。设置系统该如何回应ICMP请求。在默认情况 下,只有响应的ICMP请求包会被接收,其余的ICMP请求均被禁止。如图4所示。

图4:用户可以设定何种ICMP请求会被允许或拒绝

通过恢复到默认设置的按钮,用户可以取消所有修改,将防火墙的设置恢复到系统安装的默认状态。

现在到了最令人兴奋的部分了:Vista防火墙的高级设置。要想查看这些高级设置内容,用户需要建立一个自定义的MMC。以下是建立方法:

1.点击 Start | Programs | Accessories 然后选择 Run.

2.在运行栏中键入 mmc.exe 。用户也许需要输入管理权证书或点击进行运行程序认证。

3.进入MMC后,点击File | Add/Remove Snap-in.

4.在Available Snap-ins列表中向下滚动并选择Windows Firewall With Advanced Security。双击或者选中它然后点击Add 按钮。

5.在Select Computer对话框,选择默认(Local Computer)然后点击Finish。

6.在Add/Remove Snap-ins对话框中点击OK。

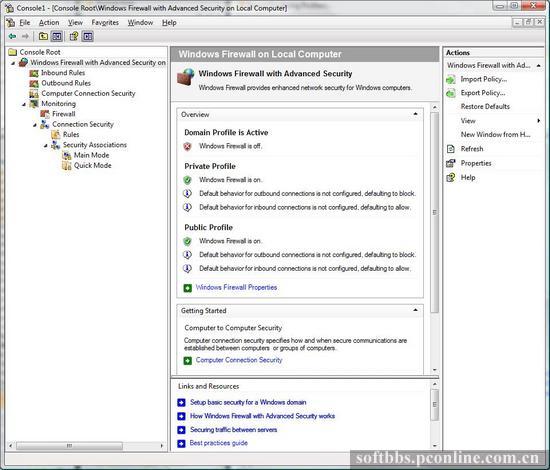

现在用户可以像图5那样扩展左侧的树状列表,就会在右侧看到Vista 防火墙的高级设置页面了。

图5:在Advanced Security MMC中对Vista防火墙进行流入和流出 数据规则的设定

多防火墙配置

在Vista中,用户可以为防火墙定制多种配置,比如适合企业域的网络配置(用户的笔记本可以在公司域中登录或登出),或者适合家庭的网络 配置(比如家庭点到点的网络),又或者是适合公众网络环境的配置(比如在机场酒店连接到公开的WI-FI网络)。每种配置都是相互独立的。 因此,当用户处于企业网络中时,甚至可以关闭Vista的防火墙,因为企业网络中基本上都带有更高级的防火墙,而在连接到家庭网络或者公众 无线网络时,则可以及时打开防火墙。

要改变各种配置,用户可以通过Windows Firewall Properties进行设置。在其中的Domain, Private, 以及 Public Profile选项卡中,用户可 以开启或关闭防火墙,还可以对发送以及接收到的连接请求进行屏蔽或通过。在这三种配置中,默认均为发送连接可以通过,接收到的连接请 求则被拒绝(允许例外)。用户也可以将所有连接均设为屏蔽,包括例外列表中的程序。Private Profile选项卡如图6所示。(每种配置选项 卡中的内容都一样)

图6:用户可以针对不同的配置环境设置不同的规则

通过Customize按钮,用户可以对每个配置进行更个性化的调整。比如用户可以设置当接收到的连接请求被拒绝时,系统发出警报信息,还可以 设置是否接收多播或广播时产生的unicast响应。另外,用户还可以在配置项目中设置日志选项(可以对丢包或成功连接等情况进行记录)。

IPSec设置

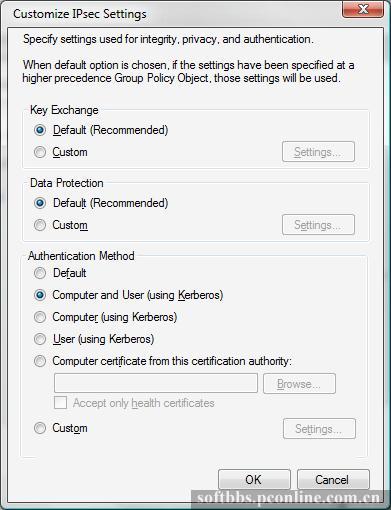

通过IPSec Settings选项卡,用户可以对IPSec项目进行设置,包括Key Exchange,Data Protection,Authentication Method。在默认情况下 ,所有设置均为默认值,即采用Group Policy Object等级。用户可以点击Custom按钮自行配置各个参数:

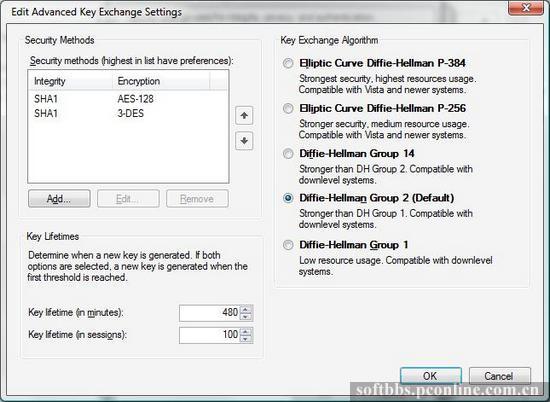

Key Exchange: 用户可以选择安全和加密方法,并可以对方法按照优先级进行排序,如图7所示。用户还可以选择Key Exchange Algorithm ,默认情况下为Diffie-Hellman Group 2。如果用户的网络环境中全部为Vista系统,为了实现更高的安全性,用户可以选择Elliptic Curve Diffie-Hellman P-384。此外用户还可以按时间或进程选择密钥生存周期。

图7:用户可以自定义密钥交换规则

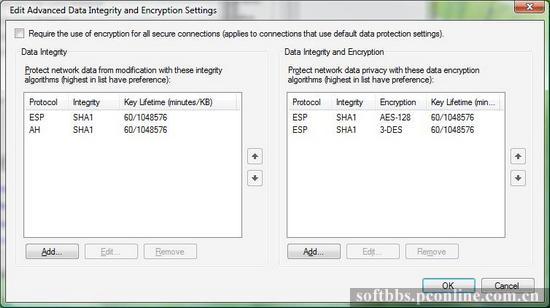

Data Protection:用户可以对所有采用IPSec的连接进行数据加密(非默认值)。用户还可以选项实现数据安全和加密的算法。如图8所示 。

图8:用户可以设置用于数据安全和加密的算法

Authentication Methods: 可供用户选项的认证方式有多种,如图9所示: 采用Kerberos方式验证用户和计算机,采用Kerberos验证计算 机,采用Kerberos验证用户,通过指定的CA对计算机进行验证,或者在自定义中选则通过NTLMv2或preshared key进行验证。在自定义中,用户 可以设定第一和第二验证方式,(除非用户将首选方法选择为preshared key验证,否则不会出现候选方式)。

图9:用户可以选择多种认证方式或者自定义认证参数

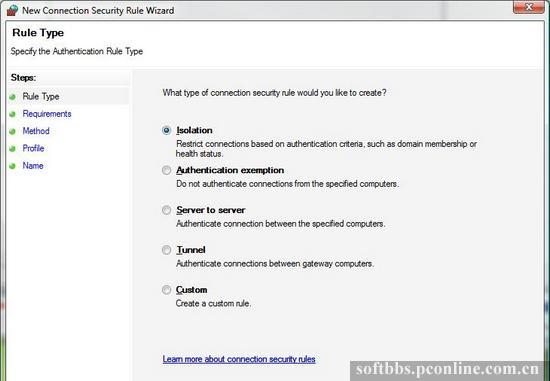

一旦用户设置好每种配置以及IPSec属性,就可以进行下一步有关计算机连接安全方面的设置了,这个设置用来决定何时以及如何在两台电脑间 (或一组电脑间)建立安全连接。要进行相关设置,用户需要右键点击控制台面板左侧的Computer Connections Security并选择New Rule。这 一步会开启New Connection Security Rule Wizard,即新连接安全规则向导,如图10所示,用户可以在如下类别中选择规则类型:

·Isolation: 基于域成员或系统健康状态等标准的受限制连接。

·Authentication exemption: 可以指定某些电脑与本机连接不需要认证。

·Server to server: 指定某些电脑之间的连接不需要认证。

·Tunnel: 该规则用于在网关系统间进行连接认证。

·Custom: 如果以上规则没有适合的,用户可以自定义规则。

图10:创建连接安全规则,确定何时以及如何建立安全连接

下一步是提供规则所需的条件。比如当用户建立了一个自定义规则,就需要指定终点,终点包含了一台或者一组电脑。用户可以通过IP地址或 者地址范围对一台以及多台电脑进行设定,用户还可以将一个预先确定的地址作为终点之一,比如默认网关,DNS服务器,DHCP服务器或者本地 子网。

对于一些规则类别,用户需要确立规则条件。比如:

·用户可以要求对全部发送和接收的连接进行验证,这意味着在任何情况下都要使用认证,但这并不是必须的。

·用户可以要求对发送的连接进行认证或者对接收的连接请求进行认证。没有通过认证的接收到的请求将被屏蔽,而发送的连接请求也会被 验证。

·用户可以要求同时对接收和发送的连接进行认证。没有认证的连接均被拒绝。

·用户也可以选择对于任何连接均不需要认证。

接下来,用户需要选择认证方式,这一点和上面介绍的IPSec属性配置项目非常类似(取决于用户创建的规则类别)。

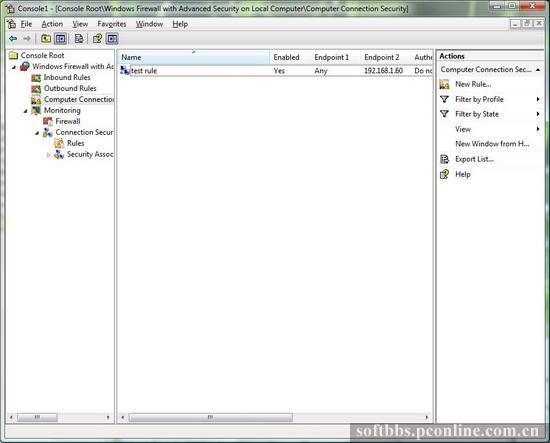

最后,用户需要选择当前的规则适用于哪种防火墙配置,并为这个规则命名,并填写介绍(可选)。用户建立的规则将出现在页面中央部分, 如图11所示:

图11:当用户选择左侧的Computer Connection Security时,中间会出现相应的规则

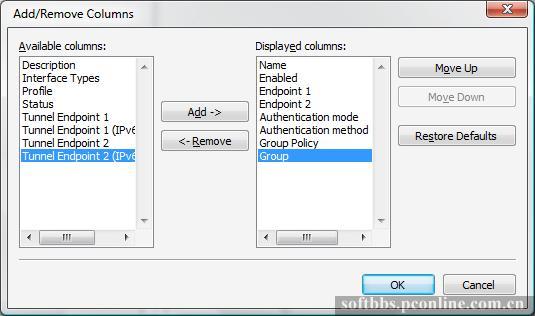

用户可以通过配置或状态(启用/禁用)过滤规则。因此,用户可以只显示当前配置下的安全规则,或者只显示被禁用的规则。用户还可以通过 View菜单选择中间区域所显示的内容列,如图12所示。

图12:用户可以设定中间面板所显示的内容

用户可以随时通过右键点击中间的规则,然后选择Disable Rule或Delete禁用或删除该规则。当需要应用该规则时,可以通过同样的方法启用 规则。另外,通过右键点击规则,选择Properties,用户还可以对规则进行各种修改。

用户所能进行的操作均列在控制台界面的右侧,通过右键点击规则也可以实现相应功能。

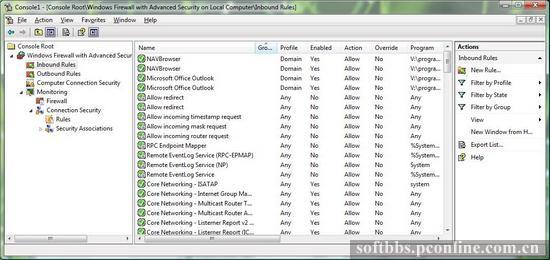

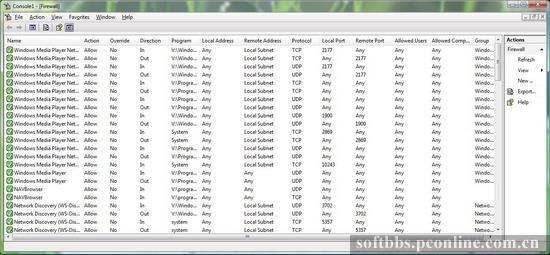

为了创建对应某个程序或某个端口的安全规则,用户需要建立接收和发送规则。Vista本身内置了一系列规则,如图13所示。通过点击左侧的 Inbound Rules或Outbound Rules,用户可以看到这些内置的规则。

图13:Vista防火墙内置了大量接收和发送规则

要禁用或删除这些预制的规则,或者创建规则,用户可以右键点击相应规则,或者点击右侧所出现的相应功能。通过选择规则的Properties, 用户可以修改规则。每个规则的Properties页面如图14所示:

图14:用户可以在接收和发送规则的属性对话框中对规则进行修改态

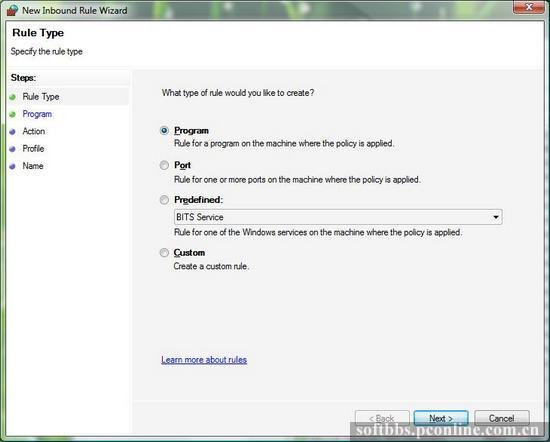

要建立新的接收和发送规则,用户可以从下拉菜单或右键点击控制台面板,选择New Rule。之后会开启一个新规则向导,如图15所示。

图15:通过向导,用户可以建立新的发送和接收规则

在向导对话框的第一屏,用户可以选择电脑上的某个应用程序可以通过防火墙并建立端口,或者选择一个windows服务(默认),另外,用户还 可以自定义规则。这里我们以为某个程序建立连接规则为例进行讲解。我们选择Program并点击Next。

在下一屏,用户需要选择将规则应用于所有程序或者仅针对某个程序。如果选择某个程序,用户需要打开浏览器,定位该程序。

接下来,用户需要选择当该程序试图建立连接时(本例中,由于我们所建立的是接收规则,因此这里是指程序接收到连接请求),防火墙的动 作。用户可以选择以下防火墙动作:

·允许该程序的所有连接,包括安全的和不安全的。

·仅允许安全的连接。如果用户选择了此项,那么还可以选择对该连接的数据进行加密,从而保护数据安全。如果用户不选择此功能,该连 接将需要认证并对数据进行完整性检测,但是不对数据进行加密。用户还可以选择该连接优先于Block规则,这样便于管理员通过远程管理工具 对电脑进行管理。

·拦截所有连接。如果用户希望拦截所有进入的连接,比如P2P软件的连接请求,可以选择此项。

在下一屏,用户可以选择将该规则应用于全部防火墙配置或者某个防火墙配置中。同时,还要为该规则命名。

对于针对某个端口的规则设定,与上面说到的基本类似,唯一不同的是,用户需要输入TCP或UDP端口号,而不是程序位置。用户可以针对某个 软件或者某个端口的某种协议进行规则制定,另外还可以将规则应用于某个或某些终点(计算机或计算机组)。

监视

高级防火墙配置的一个最有用的功能,也是我们建立防火墙Advanced Security MMC控制台最主要的原因,就是监视功能。在监视功能中,用户 可以查看各种规则和他们的属性状态,如图16所示。

图16:通过监视功能,用户可以查看所有规则的状态和属性

通过控制台右侧的可用功能列表,用户可以将防火墙规则导出为txt文本文件,或者以逗号分隔的数据库文件(.csv)。

总结

虽然Vista的防火墙表面上和Windows XP SP2的防火墙没有什么区别,但是一旦用户通过控制台进入到防火墙的高级配置中,就会发现Vista防 火墙的功能和配置参数远多于XP SP2。Vista防火墙不但可以对发送和接收的数据进行拦截和审查,还可以让用户自定义规则,完全可以满足用 户的各种需求。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |