确保 Exchange 通信的安全(一)

本模块内容

本模块讲述了如何使 Microsoft? Exchange 服务器和客户端之间的通信更加安全。本模块还说明了如何在 Microsoft Outlook? 消息传递和协作客户端和服务器之间启用加密的远程过程调用 (RPC) 通讯。本模块提供了有关使用 Microsoft Internet Security and Acceleration (ISA) 服务器来确保从 Web 客户端到 Exchange 服务器之间的通讯安全的详细指导。本模块还解释了 Exchange 前端/后端拓扑结构,以及如何使用这种拓扑结构来进一步确保客户端/服务器通讯的安全。最后,讲述了一些确保简单邮件传输协议 (SMTP) 通讯安全的方法。

目标

使用本模块可以:

对 Outlook 2002 和 Exchange 之间的 RPC 通信进行加密。

使用 Outlook 2002 对邮件进行数字签名和加密。

使用带有安全套接字层 (SSL) 和不带安全套接字层 (SSL) 的 ISA 服务器确保 Web 浏览器与 Exchange 服务器之间的通信安全。

使用 SSL 对 ISA 服务器和 Outlook Web Access (OWA) 前端服务器之间的通信进行加密。

使用 Internet 协议安全性 (IPSec) 对 OWA 前端服务器和后端 Exchange 服务器之间的通信进行加密。

通过使用带有 Message Screener 的 ISA 服务器,或者通过使用单独的 SMTP 网关来确保 SMTP 通讯的安全。

阻止不需要的 SMTP 中继。

适用范围

本模块适用于下列产品和技术:

Microsoft Exchange Server 2000

Microsoft Outlook 2002

Microsoft Windows? 2000 操作系统 Active Directory? 目录服务

Microsoft Internet Security and Acceleration (ISA) 服务器

如何使用本模块

本模块是作为对《Security Operations for Microsoft? Windows? 2000 Server》(Microsoft Press,ISBN: 0-7356-1823-2)(英文)一书的补充而编写的。强烈建议您在阅读本模块之前,完整阅读此指南。本模块的内容与《Microsoft Windows 2000 安全操作》中的内容直接相关,这将在本文中适当地方注明。还建议您阅读《Microsoft Exchange 2000 Server Operations》(Microsoft Press,ISBN: 0-7356-1831-3)(英文),该书提供了有关 Exchange 2000 一般操作的详细信息。

本模块的目标是帮助您在不影响 Exchange 的核心功能的情况下尽可能多地确保 Exchange 2000 环境的安全。本模块主要关注在运行 Exchange 2000 的服务器上创建和维护一个安全环境所需的操作。您应当将本指南用作 Exchange 的整体安全策略的一部分,而不是用作涵盖创建和维护安全环境的所有方面的完整参考。

本模块应与模块确保 Exchange 环境的安全和模块基于角色确保 Exchange 2000 服务器的安全一起使用。

本模块提供了使用加密的 RPC、ISA 服务器、SSL 和 IPSec 确保 Exchange 前端和后端服务器安全的详细方法,还提供了如何确保 SMTP 传输安全的详细方法。这些步骤都是模块化的,清楚地说明了如何使用这些设置配置服务器。您可以将这些步骤应用于一个新的 Exchange 环境,也可以应用到现有的 Exchange 环境。

简介

要提高任何网络的安全性,不能只研究计算机本身的安全性,还应研究在这些计算机之间所传输的数据的安全性。对于任何系统,最好的方法都是了解可用的功能、研究所需要的功能,同时考虑任何一项功能所带来的危险。

在本指南中,我们假设您需要的功能为:能够通过 Internet 发送和接收电子邮件,并且能够使用 Outlook Web Access 通过 Internet 访问 Exchange。如果您不需要该功能,则能够更加完全地锁定您的系统。另一方面,如果您需要 POP3 和 IMAP4 功能,则需要使环境更开放些以便容纳这些功能。

本指南建议的前端/后端环境使您能够向 Internet 发送邮件以及从 Internet 接收邮件,并且能够通过 Internet 提供 Exchange 访问。本模块讲述了如何确保这种通信的安全,还详细讲述了如何确保客户端上通信的安全。

注意:通过使用 ISA 服务器提供的 Exchange 远程过程调用 (RPC) 应用程序筛选器,可以通过 Internet 访问 Outlook。这种访问 Exchange 的方法不属于本指南的讨论范围。请参阅“更多信息”部分中列出的“Configuring and Securing Microsoft Exchange 2000 Server and Clients”白皮书(英文),以及《Microsoft Exchange 2000 Server Hosting Series》(Microsoft Press,ISBN: 0-7356-1829-1 和 0-7356-1830-5)(英文)。

在 Outlook 2002 中确保通信的安全

在 Outlook 2002 中,可以采用一些方法来提高通信的安全性。包括:

对 Outlook 2002 和 Exchange 服务器之间的 MAPI 连接进行加密

使用 S/MIME 证书对邮件进行签名和加密

对 Outlook 2002 和 Exchange 服务器之间的 MAPI 连接进行加密

Windows 2000 具有一个内置的安全功能,可允许对 RPC 通信进行 128 位加密。MAPI 连接是通过 RPC 进行的,因此您可以利用此功能来提高从 Outlook 2002 客户端到 Exchange 服务器之间的连接的安全性。

对Outlook 2002 和 Exchange 服务器之间的 MAPI 连接启用 RPC 加密

1.在 Outlook 2002 中,单击“工具”,然后单击“电子邮件帐户”。

2.单击“下一步”。

3.确保选择了该 Exchange 服务器,然后单击“更改”。

4.单击“其他设置”。

5.单击“高级”选项卡。

6.选中“使用网络时”。

7.单击“确定”。

8.单击“下一步”。

9.单击“完成”。

注意:在 Outlook 2002 中设置“用户”配置文件时,您也可以指定此设置。

RPC 加密只会对从 MAPI 客户端到该 Exchange 服务器的数据进行加密。它不会对这些邮件本身进行加密。

对邮件进行签名和加密

Outlook 2002 具有将传递到内部或外部收件人的邮件进行签名和加密的功能。对于这种加密,您需要一个证书。如果您想对传递到 Internet 收件人的电子邮件进行签名和/或加密,则需要使用一个来自第三方供应商的可识别证书(称为数字标识)。

在客户端上安装了证书之后,就可以开始使用 S/MIME 发送经过签名和加密的邮件了。仅当具有对其他用户的公钥的访问权限时,才可以向这些用户发送加密的邮件。这是通过让其他用户向您发送一封经过签名的邮件,然后将该用户添加到您的联系人中来实现的。您现在就得到了他们的密钥。

注意:有关对邮件进行签名和加密的详细信息,请参阅知识库文章 Q286159,“Encryption and Message Security Overview”(英文)。

密钥管理服务

如果您想定期在您的 Exchange 组织内部用户之间发送经过签名和加密的邮件,应考虑使用 Exchange 2000 提供的密钥管理服务。此服务使用 Windows 2000 证书服务,并提供对公钥的访问,以及对私钥的安全、集中式的访问。这就使得客户端能够无缝地访问经过签名和加密的邮件,并能够向全球通讯簿 (GAL) 中的所有其他启用了安全性的收件人发送这些邮件。

注意:如果您与一个从属于第三方证书颁发机构 (CA) 的 CA 一起使用密钥管理服务器,则可以将密钥管理服务与 Internet 上的其他服务进行集成。

确保 OWA 通信的安全

乍一看,使用 OWA 进行通信非常简单。Web 浏览器与 OWA 服务器进行通信,以获取电子邮件。这些操作发生在端口 80 上,如果该通信是安全的,则在端口 443 进行。但是,当客户端通过端口 80 或端口 443 与前端服务器进行连接时,这些前端服务器需要与它们所在域中的域控制器进行通信,以验证这些用户的身份。它们还需要与 Exchange 后端服务器进行通信,以实际访问相应邮箱或公用文件夹中的信息。

通过将 OWA 前端服务器放置在外围网络(也称为隔离区域,即 DMZ)内部,将后端服务器放在内部防火墙内部,可以确保 OWA 前端服务器的安全。然而,要使这种配置能够工作,内部防火墙上必须打开大量的端口。

使用 ISA 服务器确保 OWA 的安全

为了将在内部防火墙上需要打开的端口数量降到最低,可以使用应用层防火墙,如 Microsoft Internet Security and Acceleration (ISA) Server。ISA 服务器使您能够将 SMTP 服务器和 OWA 前端服务器都放在防火墙之后。使用服务器发布和 Web 发布规则,ISA 服务器可在不将内部服务器放在 DMZ 中的情况下对外模拟这些服务器。

注意:有关用于前端服务器和其他服务器之间通信的端口列表,请参阅本模块末尾“更多信息”中列出的“Exchange 2000 Front-end and Back-end Topology”白皮书(英文)。

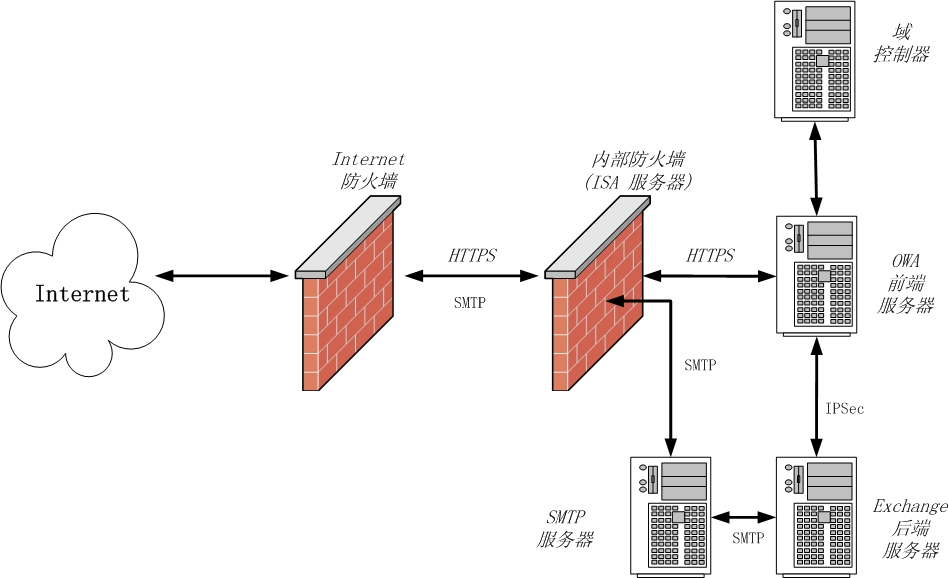

图 1 所示为一个正在向 Internet 上的 OWA 客户端发布 OWA 服务器的 ISA 服务器:

图 1(点击看大图)

确保防火墙结构的安全

注意:在此配置中,用于前端 OWA 服务器的外部 DNS 条目需要引用在 ISA 服务器上发布的 IP 地址,而不是该 OWA 前端服务器的地址。

注意:如果无法对现有的两个防火墙结构进行更改以配合 ISA 服务器,可以将 ISA 服务器放置在当前内部防火墙的内部,并通过 TCP 端口 443 到达该 ISA 服务器。

防火墙有助于保护服务器免受攻击的损害。但是,您还需要对传输时进出您的服务器的数据进行保护。当 Internet 上的 Web 浏览器客户端使用 HTTP 通过 OWA 访问 Exchange 时,会发生下面的情形:

从该 Web 浏览器向该 ISA 服务器发送一个 HTTP 请求。如果这些请求符合 ISA 发布规则,则会被传递到 OWA 前端服务器。

ISA 服务器建立一个到该前端服务器的新的 HTTP 连接,并使用它自己的 IP 地址作为源 IP 地址。

这些 HTTP 请求在 OWA 前端服务器上进行处理。作为该处理过程的一部分,该 OWA 前端服务器会:

根据全局编录服务器验证该用户和联系人,以确定该用户邮箱的位置。

解析该用户邮箱服务器的 IP 地址。

该 OWA 前端服务器建立一个到后端 Exchange 服务器的新的 HTTP 会话。

作为支持 OWA 的 Microsoft Internet 信息服务 (IIS) 的一部分,您需要启用基本身份验证。由于通信所使用的协议不是 HTTP 就是 HTTPS,因此集成 Windows 身份验证将无法工作,而且您不得使用匿名访问,因为这样会使 Internet 上的任何人都可以访问您的电子邮件环境。

基本身份验证意味着,在一个 HTTP 连接上,密码和电子邮件将以未加密的形式在 Internet 上进行传递。如果不使用任何加密方法,这些数据包会继续以明文形式在 ISA 服务器和 OWA 前端服务器之间进行未加密传输。OWA 执行验证之后,这些未加密的信息(包括密码)将原样在 OWA 前端服务器和后端服务器之间以 HTTP 形式进行发送。为了防止发生这种情况,在 Web 浏览器和后端 Exchange 服务器之间的整个路径上对用户凭据进行加密是至关重要的。这可以通过下列操作来完成:

使用 SSL 加密确保 Web 浏览器和 ISA 服务器之间通信的安全。

使用 SSL 确保 ISA 服务器和 OWA 前端服务器之间通信的安全。

使用 IPSec 确保 OWA 前端服务器和后端 Exchange 服务器之间通信的安全。

我们将逐一讨论上述过程。

确保 Web 浏览器和 ISA 服务器之间通信的安全

要使用 SSL 对 Web 浏览器和 ISA 服务器之间的数据进行加密,您需要在该 ISA 服务器上和相应的 SSL 侦听器上安装 SSL 证书。您的证书应当由一个全球受信任的 CA 颁发,因为该证书会被一些可能不属于您组织基础结构的外部 Web 客户端使用。

配置 ISA 服务器以支持 SSL 通信

有很多方式可用来将 ISA 服务器配置为接受来自 Web 浏览器的 SSL 请求。它可以:

接收 SSL 通信,并将这些通信传递到防火墙内部的服务器。

对 SSL 通信进行解密,并将这些通信以非加密的形式传递到后端。

对 SSL 通信进行解密,并在将它们传递到后端之前进行重新加密。

注意:对 SSL 解密和重新加密需要 ISA Server SP1 或更高版本。只有安装了 ISA Server SP1 或更高版本之后,下面的过程才能正确运行。

在这三种方法中,最安全的方法是对数据包进行解密,然后再重新加密,因为这使得 ISA 服务器能够检查这些数据,验证是否存在漏洞。它还可以保护数据免受来自 ISA 服务器内部的攻击的损害。

注意:某些国家/地区的法律可能不允许在网络中的某个中间点对数据进行加密和检查。在采纳这个解决方案之前,您应该首先确认采用此解决方案的法律后果。

注意:为了提高 SSL 的性能和减少 SSL 的开销,您应该考虑使用 SSL 加速网络适配器。

为了成功对数据进行加密,您应该确保下列内容:

OWA 的 ISA 服务器证书的公用名(也称为友好名称)应与 Web 浏览器用来引用 OWA 资源的完全合格的域名称 (FQDN) 相匹配。例如,如果客户端使用的 OWA URL 为 https://mail.nwtraders.com/exchange ,则该证书公用名应为 mail.nwtraders.com。

该证书必须导入发布 OWA 资源的一台或多台 ISA 服务器的“个人”计算机存储中。将该证书导入 ISA 服务器时,请确保启用了“将私钥标记成可导出的”。

为了避免意外传输明文密码,ISA 服务器应当只对已发布 OWA 站点允许安全通道,并拒绝明文 HTTP 连接。

ISA 服务器使用 Web 发布规则来使 OWA 服务器可用于 Internet 客户端。但是,在创建 Web 发布规则之前,必须首先在 ISA 服务器上准备好 Web 发布。这是通过配置“Incoming Web Requests”(外来 Web 请求)和“Outgoing Web Requests”(外出 Web 请求)来完成的。

注意:完成下面的过程之前,您需要导入您的外部证书。

配置“Incoming Web Requests”(外来 Web 请求)

1.启动“ISA Management”(ISA 管理)。

2.右键单击您的 ISA 服务器,选择“Properties”(属性)。

3.单击“Incoming Web Requests”(外来 Web 请求)选项卡。

4. 选择“Configure listeners individually per IP Address”(为每个 IP 地址单独配置侦听器),然后单击“Add”(添加)。

5.选择您的 ISA 服务器,然后选择您的 ISA 服务器的外部 IP 地址。

6.选择“Use a server certificate to authenticate web clients”(使用一个服务器证书验证多个 Web 客户端)。

7.单击“Select”(选择)选择 FSQN 客户端将要用于访问该 SSL 站点的证书。

8.单击“OK”(确定)。

9.选择“Enable SSL Listeners”(启用 SSL 侦听器)。

10.单击“OK”(确定)。

11.单击“OK”(确定)。

12.单击“Save the changes and re

配置“Outgoing Web Requests”(外出 Web 请求)

注意:执行下面的过程会阻止内部网络中的用户使用该 ISA 服务器作为访问 Internet 上 Web 站点的代理服务器。要使得 OWA 能够通过 ISA 使用,则不需要此过程,但是包括此过程是为了获得附加的安全性。

1.启动“ISA Managment”(ISA 管理)。

2.右键单击您的 ISA 服务器,选择“Properties”(属性)。

3.单击“Outgoing Web Requests”(外出 Web 请求)选项卡。

4.选择“Configure listeners individually per IP Address”(为每个 IP 地址单独配置侦听器),确保没有列出任何 IP 地址,然后单击“OK”(确定)。

5.单击“Save the changes and re

您就可以配置支持 OWA 的 Web 发布了。

配置用于 OWA 的 Web 发布

1.在“ISA Management”(ISA 管理)中,展开您的 ISA 服务器,然后展开“Publishing”(发布)。

2.右键单击“Web Publishing Rules”(Web 发布规则),选择“New”(新建),然后选择“Rule”(规则)。

3.提供一个名称,例如 OWA –

4.验证“All des

5.验证是否选中了“Any request”(任何请求),然后选择“Next”(下一步)。

6.选择“Redirect the request to this internal Web server (name or IP Address)”(将请求重定向到此内部 Web 服务器(名称或 IP 地址)),然后单击“Browse”(浏览),选择您的 OWA 前端服务器。

7.选择“Send the original host header to the publishing server instead of the actual one (specified above)”(将原始主机标头发送到发布服务器,而不是实际的服务器(上面指定的服务器)),然后单击“Next”(下一步)。

8.单击“Finish”(完成)。

9.在文件夹窗格中,单击“Web Publishing Rules”(Web 发布规则),然后双击该新规则。

10.单击“Bridging”(桥接)选项卡。

11.选择“Require secure channel (SSL) for published site”(需要用于所发布站点的安全通道 (SSL)),选择“Require 128-bit encryption”(需要 128 位加密),然后单击“OK”(确定)。

注意:您还需要在环境中的相应路由器和防火墙上为端口 80 和端口 443 配置合适的规则。

注意:有关使用 ISA 服务器发布 SMTP 和 OWA 的详细信息,请参阅知识库文章 Q290113,“How to Publish Outlook Web Access Behind ISA Server”(英文)和 Q308599 “How to Configure ISA Server to Publish Exchange for OWA”(英文)。

在 ISA 服务器和 OWA 前端服务器之间进行加密

要对 ISA 服务器和 OWA 前端服务器之间的 HTTP 通讯进行加密,您需要在该 OWA 前端服务器上安装 SSL 证书。ISA 服务器和 OWA 前端服务器是您组织的基础结构的一部分,因此该 OWA 前端证书可由您组织的内部根 CA 颁发,也可以由它的任意一个受信任从属证书颁发机构颁发。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |