在ISA Server 2004中配置DMZ网络

前言:这篇文章以一个DMZ网络的实际环境为例,为大家介绍如何利用ISA Server 2004的多网络核心功能,轻松的配置多网络间的访问。虽然例子是一个DMZ网络,其实不仅仅是DMZ网络,无论是内部、外部、DMZ还是Site to site的VPN网络,在ISA Server 2004中进行配置都是非常容易的一件事情。

在ISA Server 2004的网络模板中,也附带了一个三周界网络的网络模板,通过它,你只需要点几下鼠标就可以配置好你的DMZ网络。但是,这样也似乎太容易了,在这篇文章中,我会以全手动的方式来建立一个DMZ网络。

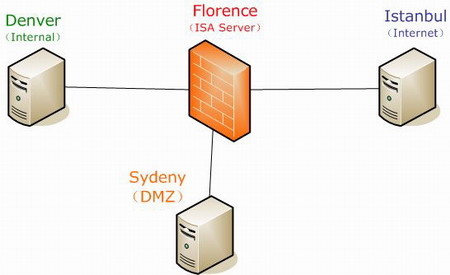

下图是我们这个试验的网络拓朴图:

各服务器的IP设置如下,此次试验不涉及到DNS解析,所以,所有服务器的DNS设置全部为空:

Florence(ISA Server 2004)

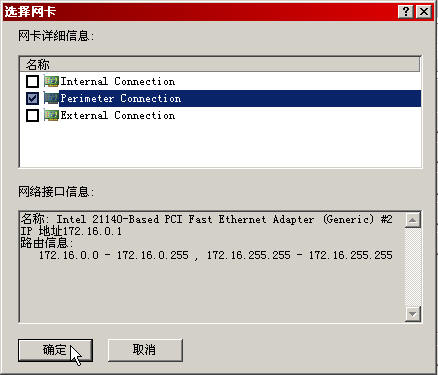

Perimeter Connection

IP:172.16.0.1/24

DG:None

Internal Connection

IP:10.2.1.1/24

DG:None

External Connection

IP:61.139.0.1/24

DG:61.139.0.1

Denver(Internal)

IP:10.2.1.2/24

DG:10.2.1.1

Sydney(DMZ,Web Server)

IP:172.16.0.2/24

DG:172.16.0.1

Istanbul(Internet,Web Server)

IP:61.139.0.2/24

DG:61.139.0.1

在这篇文章中,我会通过以下步骤来完成DMZ网络的配置:

建立DMZ网络;

建立网络规则;

建立防火墙策略;

测试内部网络和DMZ网络之间的互访;

测试内部网络和DMZ网络访问Internet;

在ISA Server 2004中,一个完整的访问规则是由网络规则和防火墙策略组成的。网络规则定义两个网络间采用什么方式进行访问,而防火墙策略决定是否允许它们之间的访问。所以,我们需要配置这两部分规则。

、建立DMZ网络

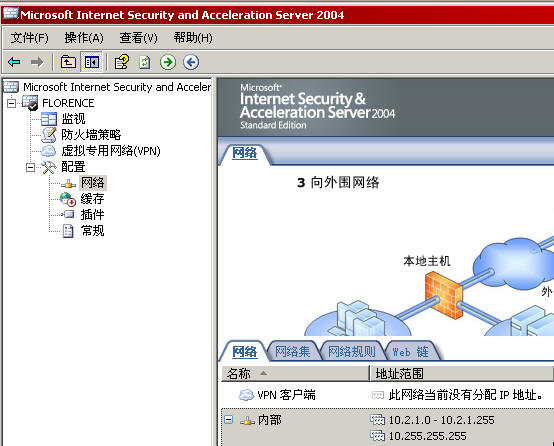

在此,我们跳过安装ISA Server的细节。在安装时,我设置了内部网络(通过添加Internal适配器来添加),安装后内部网络如下图:

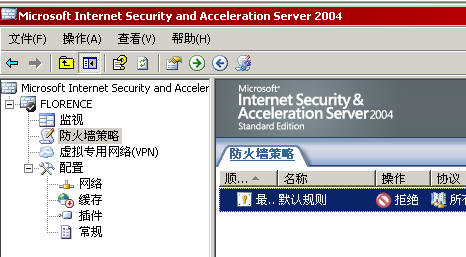

此时,还没有防火墙策略:

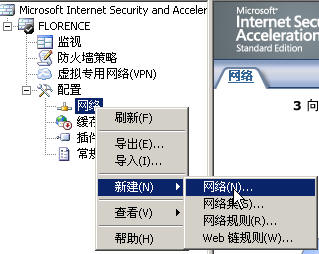

打开ISA控制台,右击网络,点击新建,选择网络;

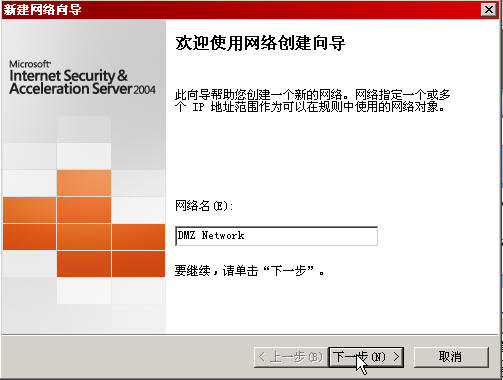

在欢迎使用网络创建向导页,输入网络名,在此我命名为DMZ Network,点击下一步;

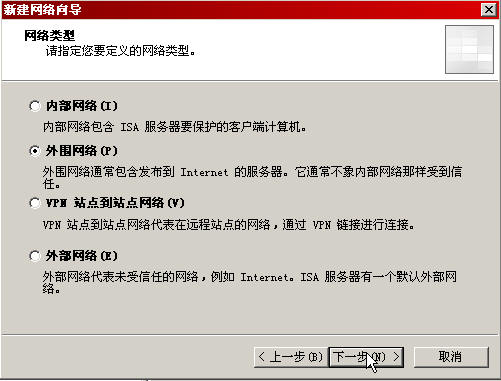

在网络类型页,选择外围网络,点击下一步;

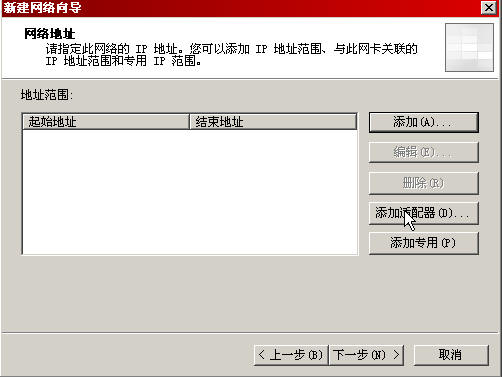

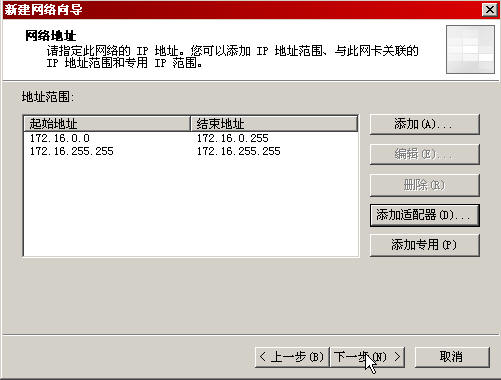

在网络地址页,点击添加适配器,

在选择网卡对话框,勾选Perimeter Connection,点击确定;

在网络地址页,点击下一步;

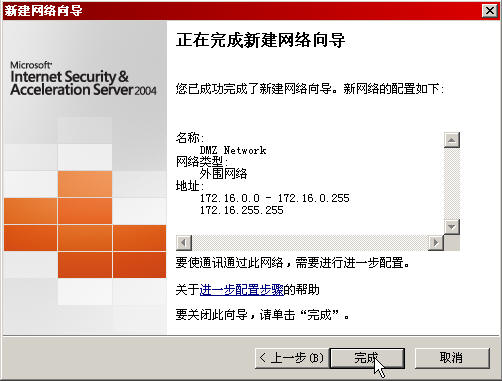

在正在完成新建网络向导页,点击完成;

此时,你可以在网络中看见新建的DMZ Network;

2、建立网络规则

网络建立好后,我们需要建立对应的网络规则。首先建立一条DMZ网络到内部网络的路由关系规则,点击任务面板中的创建新的网络规则;

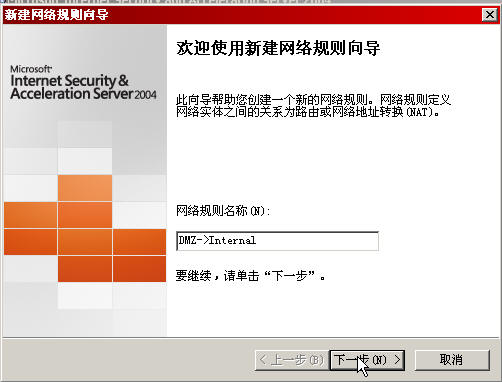

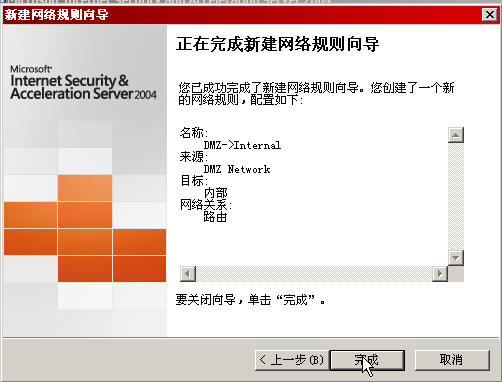

在欢迎使用新建网络向导页,输入网络规则名称,在此我命名为DMZ->Internal,点击下一步;

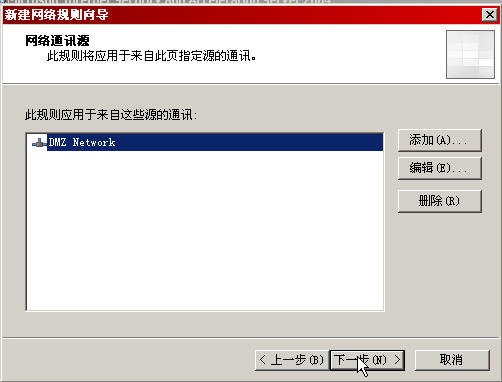

在网络通讯源页,点击添加按钮,然后在添加网络实体对话框中,选择DMZ

Network,添加完毕后如下图所示,点击下一步;

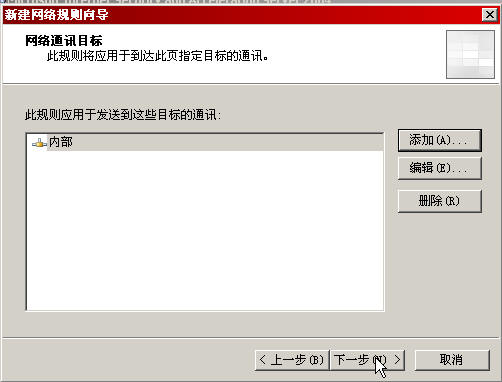

在网络通讯目标页,点击添加,选择内部,如下图所示,点击下一步;

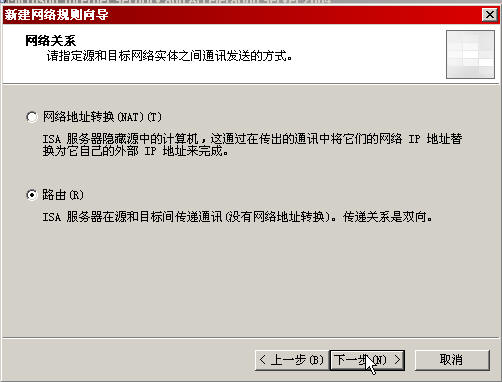

在网络关系页,选择路由,点击下一步;

在正在完成新建网络规则向导页,点击完成;

然后创建一条DMZ网络到外部网络的NAT关系的网络规则,再次点击创建新的网络规则打开网络规则创建向导,

步骤和上面的策略一样,不同的规则元素:

规则名字:DMZ->Internet;

通讯规则源:DMZ Network;

通讯规则目标:外部;

路由关系:网络地址转换(NAT);

建好后,在网络规则面板中显示如下:

3、建立防火墙策略

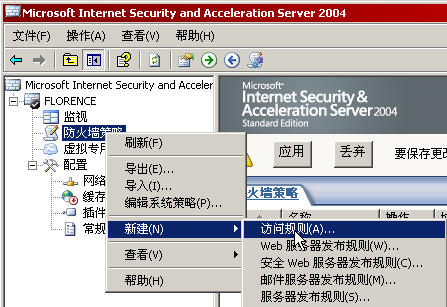

接下来,我们该配置防火墙策略。首先我们建立一条规则,允许内部网络和DMZ网络之间相互的Ping,注意,只是Ping。右击防火墙策略,选择新建,点击访问规则;

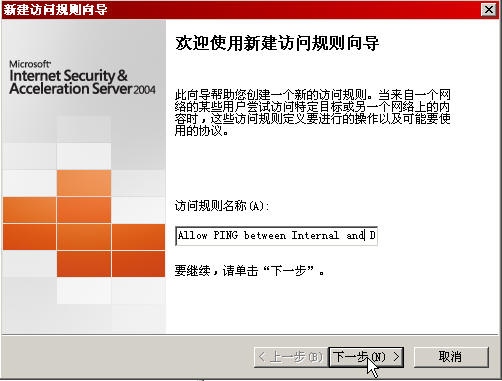

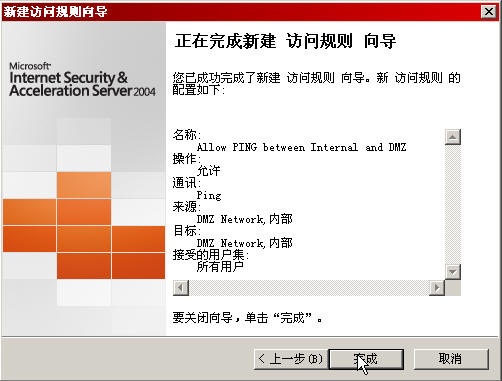

在欢迎使用新建访问规则向导页,输入访问规则名称,在此我命名为Allow PING between Internal and DMZ,点击下一步;

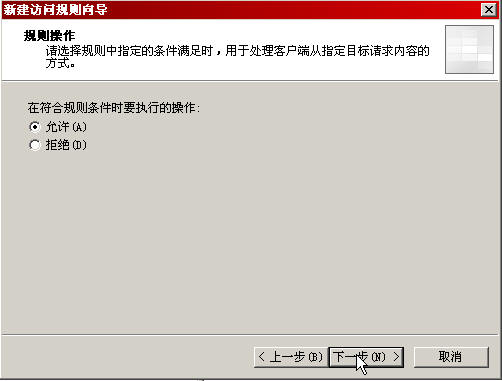

在规则操作页,选择允许,点击下一步;

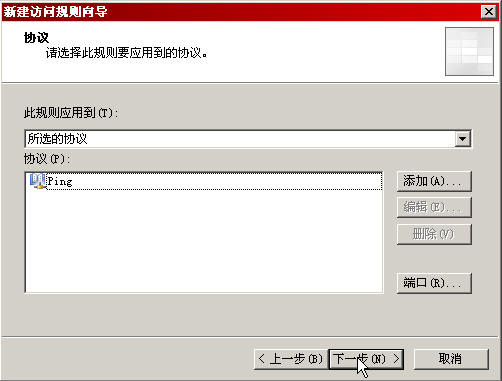

在协议页,选择所选的协议,添加Ping,点击下一步;

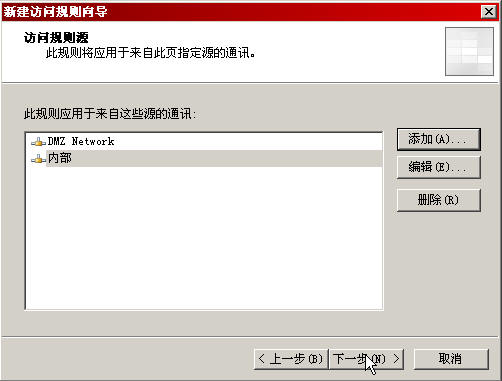

在访问规则源页,点击添加,添加DMZ Network和内部,点击下一步;

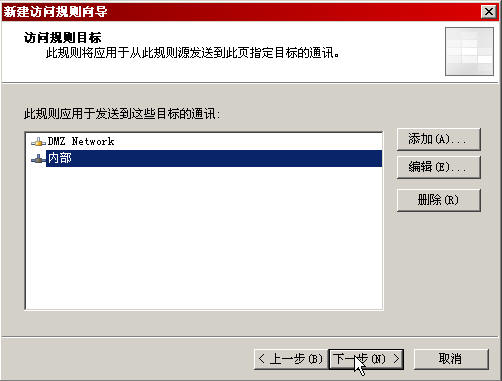

在访问规则目标页,点击添加,添加DMZ Network和内部,点击下一步;

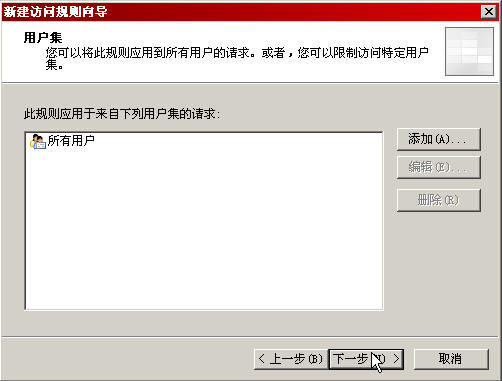

在用户集页,接受默认的所有用户,点击下一步;

在正在完成新建访问规则向导页,点击完成;

我们再建立一条访问规则,允许内部和DMZ网络访问外部网络(Internet)的Ping、Http和HttpS服务。

步骤和上面一样,规则元素为:

- 规则名称:Allow Internal&DMZ access Internet use Http;

- 规则动作:允许;

- 所选的协议:Ping、Http、HttpS;

- 访问规则源:DMZ Network和内部;

- 访问规则目标:外部;

- 用户集:所有用户;

建立好的两条规则如下图所示,点击应用以保存修改和更新防火墙策略;

4、测试内部网络和DMZ网络之间的互访

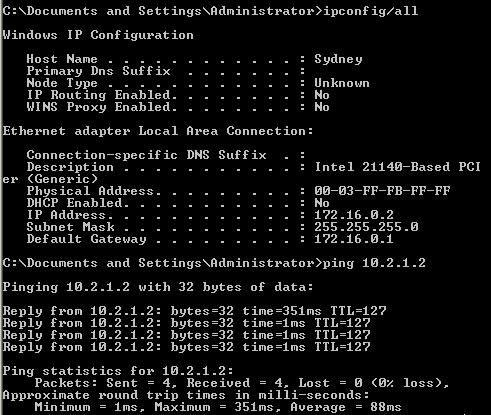

现在我们在DMZ网络的主机Sydney(172.16.0.2)上,ping内部网络的主机Denver(10.2.1.2),结果如下图所示:

Ping是正常的。

Sydney是一台Web服务器,我们在本机,可以打开它的Web页面;

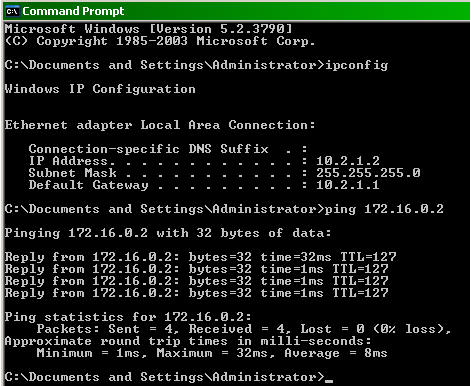

现在我们在内部网络的主机Denver上,同样的Ping位于DMZ网络的主机Sydney,结果如下图;

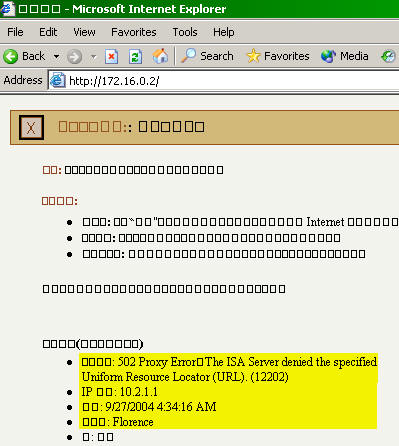

Ping是正常的,但是我们用Http访问Sydney上的Web,却被ISA拒绝了(注意黄色部分的ISA

Server denied the specified Uniform Resource Locator(URL),Denver是英文操作系统,不能正确的显示中文字符)。

5、测试内部网络和DMZ网络访问Internet

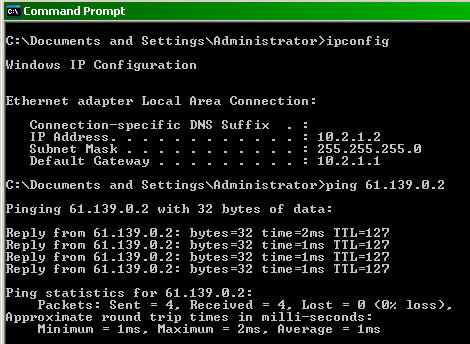

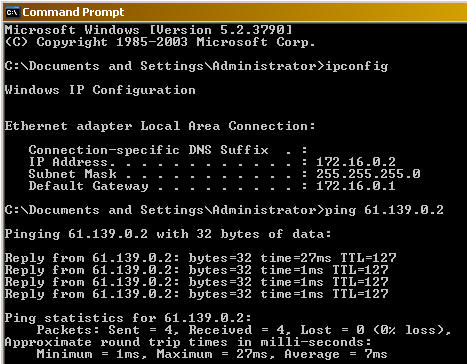

现在我们继续在Denver上Ping外部Internet的主机61.139.0.2,结果如下:

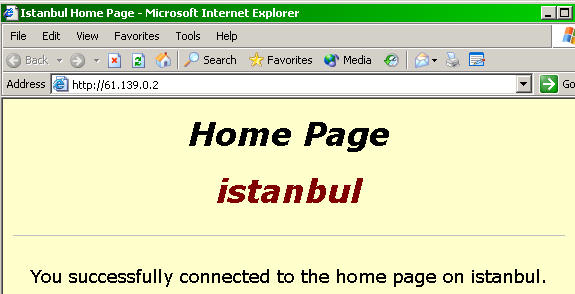

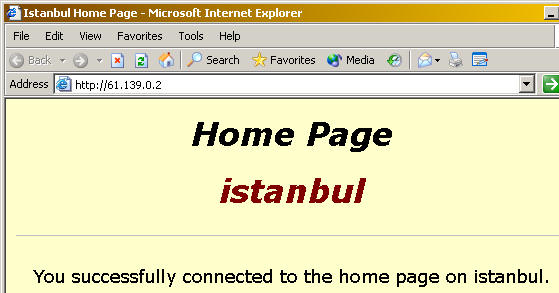

Ping是正常的,我们再试试使用Http访问呢,结果如下,可以访问;

现在我们再回到DMZ网络的主机Sydney上,同样的,Ping外部主机是可以的;

Http自然也没有问题。:)

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |